Spoofing, suplantando tu identidad (1/8)La suplantación de identidad puede ocurrir mas alla de cuando alguien

roba tu documento de identificación personal,

pasaporte, licencia de conducir, etc. Con el fin de hacerse pasar por ti, ya sea para robarte, amenazarte, cometer

algún acto delictivo en tu nombre o cualquier otro tipo de actividad que te pueda afectar de alguna manera.

Figura 1: Robando tu identidad

Figura 1: Robando tu identidadLa suplantación de identidad también puede realizarse a los dispositivos informáticos, pasando desde tu dispositivo de red,

llegando a tu ordenador y visitando tu teléfono móvil.

La suplantación de identidad a dispositivos informáticos se

denomina spoofing y consisten en utilizar técnicas que permitan engañar de alguna forma la tecnología, ya sea alterando

las cabeceras de los paquetes que se envían en la red o saltándose los estándares establecidos para la

familia de protocolos TCP/IP, entre otras, que

permitan suplantar la identidad de otro ordenador, una pagina web, un numero telefónico, un correo electrónico o

ubicaciones GPS.

Los ataque de spoofing se clasifican en:

- Ip spoofing.

- Mail Spoofing.

- Phone spoofing.

- ARP Spoofing.

- DNS Spoofing.

- Web Spoofing.

- GPS Spoofing.

El spoofing aplicado en cualquiera de su clasificación puede ser muy perjudicial, si un atacante decidirá utilizar el spoofing en tu contra, habrían muchas cosas que entrarían en juego, como lo son tu dinero, tus datos personales, tus credenciales a servicios o sistemas, tu ordenador e incluso tu vida. Por ello hay que tomar las precauciones necesarias para evitar caer bajo un ataque de este tipo.

Un ataque bien elaborado podría dejar al descubierto los sistemas de tu empresa y darle acceso a tus sistemas o servicios a un atacante que pueda valerse de esta técnica de ingeniería social, ya sea pidiéndote tus contraseñad de una manera muy educada o también de una forma poco sutil con el único fin causarte problemas.

Spoofing, suplantando tu identidad (2/8)El spoofing puede tener un impacto muy grande al momento de realizar un ataque y no sea implementando ninguna medida de seguridad que pueda ayudarte a mitigarlo.

IP SpoofingEste ataque busca suplantar la identidad de otro ordenador con una IP determinada de tal forma que todo el trafico que

este genere, parezca legitimo de la IP suplantada. Para efectuar el ataque se deben de generar paquetes IP con una IP de origen falsa.

Figura 1: Cabeceras del protocolo IP

Para ello se debe alterar la cabecera IP de origen en cada paquete a enviar. Este tipo de ataque puede utilizarse para diversos fines, de

realizar algún sondeo a sistemas, ingresar a un sistema en concreto que cuente con un filtrado o corta fuegos y que unicamente permite trafico desde un conjunto de direcciones IP para las cuales existe un relación de confianza.

Dentro de este ataque entran en juego 3 elementos, una identidad de un ordenador a suplantar, el ordenador atacante y el ordenador a ser atacado. Para establecer la conexión con el objetivo de ataque, se debe cumplir con los 3 pasos denominados

three way handshake.

Figura 2: Establecimiento de conexión (three way handshake).

Al realizar este ataque se debe asegurar que el ordenador suplantado este desconectado de la red, ya que de lo contrario el ordenador al que se esta suplantando enviaría un paquete de reset al momento de recibir un SYN/ACK, para el cual no ha enviado ningún paquete SYN, y la conexión spoofeada finalizaría.

Una solución para evitar que el ordenador, que es victima de suplantación envía un parque de reset, es realizándole un ataque DoS, y evitar que este pueda realizar alguna respuesta.

Para realizar un sondeo con nmap y evitar a los corta fuegos utilizaríamos el comando

:

nmap -e Interface -S direccion_falsa Host_Objetivo

Figura 3: Opciones de nmap de spoofing.

Ademas de nmap tienes otro conjunto de herramientas con las que puedes hacer este tipo de ataque como

hping, para identificar corta fuegos, puertos y demás que permiten de una forma sencilla efectuar una suplantación de IP sin mayor problema.

ContramedidasPara evitar caer bajo este tipo de ataque puedes apoyarte en diversas soluciones tecnológicas que te permitirán mitigar estos ataques de una forma muy eficaz y eficiente. Al utilizar

Cisco IOS, tienes la opción de poder implementar

listas de control de acceso (ACL) negado todo el trafico de

direcciones privadas no confiables (127.0.0.0/8,192.168.0.0/16,169.254.0.0./16,etc) para ello es necesario filtrar estas direcciones para descartar todo el trafico que provengan desde internet suplantando dichas direcciones.

La utilización de reverse path

forwarding o IP verify, es otra manera de proteger la red ante este tipo de ataque, el proceso que sucede en este caso, es recibir el paquete y obtener la IP de origen, se realiza un lookup para determinar si el router contiene una ruta su tabla de enrutamiento que permita establecer una respuesta para dicho paquete, si no existe un ruta que permita una respuesta hacia la IP de origen se considera que es un IP spoofing y se descarta dicho paquete.

También puedes implementar

rp_filter, el cual comprueba que todos los paquetes que ingresan por una interfaz se pueden alcanzar por la misma, basándose en la dirección de origen.

Spoofing, suplantando tu identidad (3/8)Aunque el IP spoofing puede ser un problema al no ser controlado, tambien un atacante puede tirar de el mail spoofing para poder perpetrar algun tipo de ataque. La explicacion de este ataque es mas que obvia, pues el atacante busca suplantar tu identidad por medio de un correo electronico, es decir, suplantar tu cuenta de correo electronico. El ataque se realiza en el nivel de aplicacion del

modelo TCP/IP, realizado en el protocolo SMTP bajo el puerto TCP 25, el ataque tiene efecto ya que no hay ningun mecanimos de autenticacion cuando se realiza la conexion a dicho puerto.

Figura 1: Esquema del funcionamiento SMTP

Cuando se envia un correo electrónico por medio del protocolo SMTP, la conexión inicial estable dos cabeceras MAIL FROM, en donde se establece, tanto el destinatario como la ruta de respuesta y RCPT TO, aca se debe de especificar a quien se enviara el correo electrónico o destinatario, posteriormente a esto se envía el comando DATA, para ello se envian algunas cabeceras, dentro de ellas From (por ejemplo usuario

usuario@correo.com) y Reply-to (por ejemplo usuario 1

usuario1@correo.com). Esto lleva a que el destinatario visualizara el correo como proveniente de FROM, aunque en muchas ocasiones puede verificarse la procedencia si se encuentra incluido el MAIL FROM.Aunque hay varias formas de poder mitigar la suplantación de identidad por medio del correo electrónico, aun esta una tarea ardua para toda empresa. Una de las formas que se han implementado en los ultimos años es el

Sender Policy Framework, quien se encarga de comprobar los ordenadores autorizados para enviar un correo electrónico bajo un dominio determinado, es decir, establecer una relación de ordenador/IP, por medio de registros spf, esta configuración tendrá que desarrollarla el responsable del dominio.

Figura 2: Politica SPF para Banco Industrial Guatemala.

Un ejemplo del implementación de SPF, es la que realiza el banco Industrial de Guatemala, analizando el registro veremos los siguiente, v=spf1, lo cual indica que la versión del SPF, mx:bi.com.gt, establece la autorización a los ordenadores con la ip 4:168.234.207.16 y -all indica que no autorice a las maquinas que no cumplen con dicha especificación. Al tratar de hacer un ataque, intentado suplantar una cuenta de correo electrónico del banco, este es el resultado.

Figura 3: El ataque ha sido mitigado por hotmail.

El ataque lo efectúe a mi cuenta de hotmail, y como se puede ver, el ataque fue mitigado muy bien, enviado el correo a correo no deseado y mostrando una alerta.

Al efectúa el mismo ataque contra un dominio que no tenga especificado el SPF, para mitigar este tipo de ataque el resultado sera el siguiente:

Figura 4: Carencia de implentacion de SPF.

Figura 5: El correo a llegado a la bandeja sin ninguna alerta.

Sin el SPF, mitigar el ataque es algo casi imposible, ya que no hay forma de establecer que ordenadores estarán autorizados para utilizar tu dominio, tambien es posible utilizar SenderID, que te protegerá o mitigara estos ataques.. Adicional a esto se implementa el estándar

DKIM, para darle un mayor refuerzo a la seguridad y evitar que estos ataques se perpetren. La finalidad de este tipo de ataques puede ser variada, desde difundir spam, enviar malware utilizando tu nombre de dominio, para brindar mayor confianza a quien se ataca, etc. Asi que, si aun no tienes configurado ninguna protección en tus servidores de correo, ya es hora de que eches mano en ello.

Spoofing, suplantando tu identidad (4/8)Aunque la suplantación de identidad por mail o por IP, suele ser muy tentador, puede que un atacante quiera ir mas allá y hacer un ataque mas atrevido, como puede ser un ataque de phone spoofing. Bajo esta técnica se puede utilizar tanto el SMS spoofing, como el Caller ID spoofing y hacerse pasar por alguien mas, como lo puede ser tu jefe o el administrador de sistemas de tu empresa. Definitivamente para realizar este ataque, el atacante debe conocer bien el listado de números telefónicos de la empresa y trata dialogar con alguna persona importante dentro de la empresa, a fin de captar su tonalidad de voz. Esto me hace recordar que durante un curso en la Universidad, llegue a imitar la voz del catedrático de dicho curso, con el fin de bromear con los amigos después de un tiempo era sumamente difícil notar la diferencia entre su tonalidad y la mía. Un ataque de igual forma podría tomarse el tiempo para afinar sus cuerdas vocales y posteriormente elaborar un buen ataque de ingeniería social. Por supuesto, estos ataques van mas allá del entorno empresarial, pues podría utilizarse para hacer phishing por medio del móvil, solicitando números de seguro social, datos de tarjetas de crédito y demás o peor aun, si alguien quiere hacerte daño, bastaría con comunicarse contigo, haciéndose pasar por alguien a quien tu le tengas confianza y citarte en un lugar, al cual seguramente asistirías.

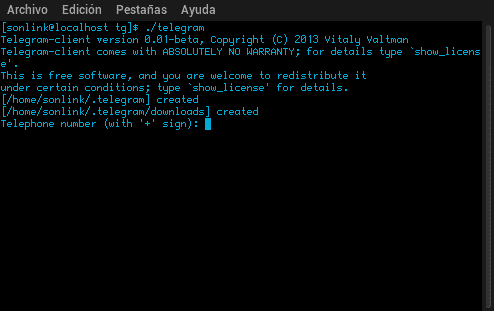

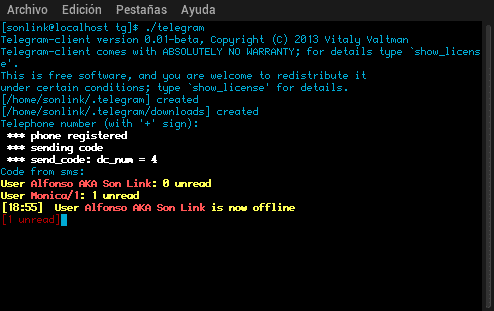

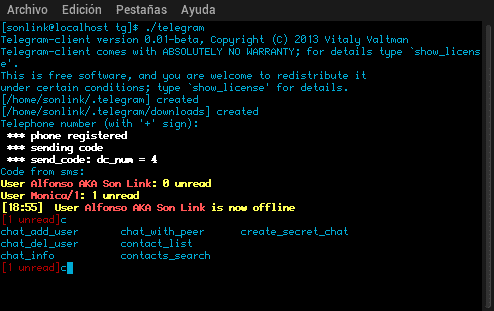

Caller ID SpoofingPara realizar una llamada con un identificador falso hay múltiples opciones, desde

sitios web, donde en algunos de los casos te dejan probar un trial del servicio, y después pagas por el, otros completamente de pago y otros completamente gratuitos, pero con restricciones hacia algunos países.También puedes hacerlo con

metasploit y

SIP |

Hacer una llamada con suplantación del identificador o numero de teléfono desde kali linux, también puedes hacerlo con tu Iphone, para mayor comodidad, aunque tendrás que disponer de unos cuantos dolares para contratar el servicio.

Suplantando el identificador de llamada o numero de teléfono desde Iphone con spoof cardSMS SpoofingPara realizar este ataque, de igual forma puedes valerte de servicios gratuitos o de pago que hay en la red, te dejo uno por si quieres hacer la prueba

fakemsg.com, también puedes utilizar algunas aplicaciones para smartphones. O si lo prefieres hacerlo desde

SET.

Enviando un sms suplantando un numero de teléfonoAhora ya sabes que no debes de fiarte de las llamadas o mensajes que te puedan llegar al móvil, si un día recibes un sms sospechoso, donde el administrador te pide, tus credenciales del sistema, para verificar algún evento del sistema, o algún amigo o familiar te pide algo por alguna llamada telefónica, cerciorarte de que es verdaderamente esa persona la que te lo esta solicitando, porque puede que este siendo victima de un ataque de phone spoofing.

Spoofing, suplantando tu identidad (5/8)Un ataque muchos mas conocido y practicado de suplantación de identidad a un dispositivo es ARP Spoofing. ARP (

Address Resolution Protocol) es un protocolo que se encarga de asociar un dispositivo IP, que a nivel lógico esta identificado por una dirección IP, a un dispositivo de red, que a nivel físico, posee una dirección física de red y que es usado usualmente en entornos de redes locales o Ethernet. En cada ordenador se establece una tabla ARP que almacenan direcciones físicas y lógicas de cada dispositivo dentro de la red local. Cuando el ordenador intenta enviar algún tipo de paquete a otro ordenador en tu red, debes de conocer tanto la dirección física(MAC), como su dirección lógica(IP), para ello debe de consultarse la tabla ARP.

Figura 1: Cabeceras del protocolo ARP.

Existen diversas cabeceras en el protocolo ARP, pero las mas importantes al momento de realizar un ataque de ARP Spoofing son el Target Hardware Address que es la dirección física o MAC del ordenador destino y Target Network Address la cual es la dirección lógica o IP del ordenador destino. Para este ataque, se realiza el envió de mensajes ARP a la Ethernet, la finalidad del ataque puede ser asociar la dirección física o MAC del atacante con la dirección lógica o IP de la victima.

Por ejemplo, este ataque podría ir dirigido al Gateway, entonces todo el trafico será enviado al atacante y será este quien decida si enviarlo a la puerta de enlace o no, y por supuesto, podrá analizar detalladamente todo lo que sucede en la red.

Aunque hay varios ataques que pueden efectuares como MAC Flooding y ataques de denegación de servicio, un ataque que sin duda es mucho mas peligroso es el Man in the Middle (MITM).

Figura 2: Esquema de un ataque MITM

Figura 2: Esquema de un ataque MITMAcá tienes un video muy completo de como realizar un ataque MITM, el video fue realizado en la DEFCON 20.

Video Main In The Middle DEFCON 20 Por supuesto tienes a tu merced muchas mas herramientas que puedes utilizar al momento de realizar un ataque MITM. La mayoría de sistemas anti malware detectan este tipo de ataques y los bloquean, aunque nunca esta demás dejar tablas ARP estáticas o utilizar un software como MARMITA que te ayuden a mitigar este tipo de ataques.

Spoofing, suplantando tu identidad (6/8)Otro ataque que se suele usar es DNS Spoofing, como ya sabes, el

DNS es un sistema de nombres de dominio, el cual se encarga principalmente de resolver nombres de dominio o identificativos a una o mas IP asociadas a un dispositivo.Este ataque consiste en realizar un envenenamiento al cache DNS, modificando los valores establecidos para asociar un nombre de dominio con una IP distinta de la verdadera. De esta forma todo el trafico de ordenador atacado será redirigido hacia el ordenador del atacante. Este ataque esta compuesto de dos partes, suplantar la identidad del Gateway, por medio de un ataque

ARP Spoofing, y hacerse pasar por el DNS mediante diversas herramientas como dnsspoof. Este tipo de ataque es muy transparente para el usuario y bajo circunstancias donde el sistema no se encuentre bien protegido, se tendrán buenos resultados. Este ataque puede ser empleado tanto en redes hogareñas, como en redes empresariales o publicas, y puede ser utilizado para obtener credenciales de acceso a sistemas, apoyándose de otra técnica que ya veremos mas adelante como lo es el web spoofing, de tal forma que el usuario no notara la diferencia ni el la pagina o sistema que visita, como en el nombre de dominio.

Realizando un ataque de DNS Spoofing desde Kali LinuxLa efectividad de este ataque suele ser muy alta, pero para evitar caer bajo un ataque de este tipo, ya sea porque estés conectado a un red publica, empresarial o de tu casa, si quieres hacerlo manualmente puedes realizar un ping al nombre de dominio, si la respuesta es proveniente de

direcciones privadas es porque estas sufriendo de un ataque de este tipo, aunque claro lo ideal es utilizar la tecnología y para ello puedes implementar SecureDNS, para evitar caer bajo este tipo de ataques.

Spoofing, suplantando tu identidad (7/8)Ha llegado el turno de hablar sobre el ataque de Web Spoofing, este método consiste en suplantar un sitio o pagina real, con el objetivo de visualizar y modificar ciertas peticiones que realice el navegador de la victima incluyendo las conexiones seguras SSL.

Este ataque busca engañar al usuario, a fin de que este pueda brindar su información en los sitios falsos que el atacante muestre ante el con el claro fin de robar la información, y esa información puede ir desde tu cuenta de correo o tus credenciales bancarias.

Por supuesto este ataque debe de acompañarse de un DNS Spoofing con el fin de realizarlo de forma mas eficaz y eficiente y que la victima no dude en ningún momento sobre la falsedad de la o las paginas que solicite

Ataque web spoofingUna forma útil para mitigar este tipo de ataque es usar Anonymizer o Mozilla con SRD y por supuesto algunos sistemas antimalware tienen soluciones para evitar estos ataques como Kasperky. Así protégete sobre estos ataques, antes de que alguien pueda aprovecharse de esto y sacarte tus credenciales.

Spoofing, suplantando tu identidad (8/8)Finalizando esta entrega ha llegado el momento de hablar sobre el GPS Spoofing, el GPS, es un sistema de posicionamiento global el cual se basa en los parámetros de latitud, longitud y altitud con el fin de determinar la posición de un objeto en cualquier parte del planeta.

Un ataque de este tipo busca engañar a un receptor de GPS transmitiendo una señal con un poco mas de potencia que la señal verdad que envía la posición correcta del objeto. Al final el atacante podrá brindar un ubicación distinta y plena a su elección. Este es un ataque bastante peligroso, por ejemplo puede utilizarse desde evitar que tus padres o tu jefe se entere de en donde estas, hasta secuestrar algún vehículo u objeto guiado por GPS.

Secuestro naval por ataque de GPS Spoofing. Pues ya se han realizado diversos

ataques para secuestrar un objeto utilizando el GPS Spoofing también se tiene el incidente RQ-170 el cual fue objeto de este tipo de ataques. Aunque para evitar este tipo de ataques se suelen utilizar GPS con módulos criptográficos de keys, este tipo de tecnología por lo general solo los militares la disponen.

Source:

Guatewarez

>> Un Saludo! | Source:

>> Un Saludo! | Source: